Исследование Spyder — модульного бэкдора для целевых атак

Скачать в PDF

4 марта 2021 года

Мы уже касались деятельности Winnti, когда исследовали образцы бэкдора ShadowPad, найденные нами в скомпрометированной сети государственного учреждения Киргизии. Кроме того, ранее в этой же сети мы обнаружили другой специализированный бэкдор — PlugX, имеющий с ShadowPad множество пересечений в коде и сетевой инфраструктуре. Сравнительному анализу обоих семейств был посвящен отдельный материал.

В этом исследовании мы проведем анализ найденного вредоносного модуля, рассмотрим алгоритмы и особенности его работы и выявим его связь с другими известными инструментами APT-группы Winnti.

Основные особенности

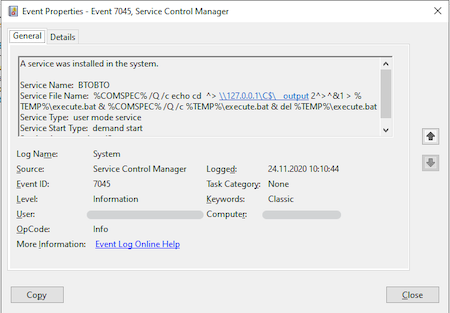

На зараженном устройстве вредоносный модуль располагался в системной директории C:\Windows\System32 под именем oci.dll. Таким образом, модуль был подготовлен для запуска системной службой MSDTC (Microsoft Distributed Transaction Coordinator) при помощи метода DLL Hijacking. По нашим данным, файл попал на компьютеры в мае 2020 года, однако способ первичного заражения остался неизвестным. В журналах событий обнаружились записи о создании служб, предназначенных для старта и остановки MSDTC, а также для исполнения бэкдора.

Log Name: System

Source: Service Control Manager

Date: 23.11.2020 5:45:17

Event ID: 7045

Task Category: None

Level: Information

Keywords: Classic

User: <redacted>

Computer: <redacted>

Description:

A service was installed in the system.

Service Name: IIJVXRUMDIKZTTLAMONQ

Service File Name: net start msdtc

Service Type: user mode service

Service Start Type: demand start

Service Account: LocalSystem

Log Name: System

Source: Service Control Manager

Date: 23.11.2020 5:42:20

Event ID: 7045

Task Category: None

Level: Information

Keywords: Classic

User: <redacted>

Computer: <redacted>

Description:

A service was installed in the system.

Service Name: AVNUXWSHUNXUGGAUXBRE

Service File Name: net stop msdtc

Service Type: user mode service

Service Start Type: demand start

Service Account: LocalSystem

Также были найдены следы запуска других служб со случайными именами, их файлы располагались в директориях вида C:\Windows\Temp\<random1>\<random2>, где random1 и random2 являются строками случайной длины из случайных символов латинского алфавита. На момент проведения исследования исполняемые файлы этих служб отсутствовали.

Интересной находкой стала служба, свидетельствующая об использовании утилиты для удаленного исполнения кода smbexec.py из состава набора Impacket. С её помощью злоумышленники организовали удаленный доступ к командной оболочке в полуинтерактивном режиме.

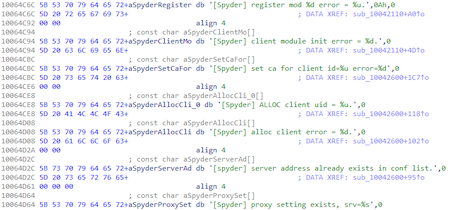

Исследуемый вредоносный модуль oci.dll был добавлен в вирусную базу Dr.Web как BackDoor.Spyder.1. В одном из найденных нами образцов этого семейства остались функции ведения отладочного журнала и сами сообщения, при этом те из них, которые использовались при коммуникации с управляющим сервером, содержали строку «Spyder».

Бэкдор примечателен рядом интересных особенностей. Во-первых, oci.dll содержит основной PE-модуль, но с отсутствующими файловыми сигнатурами. Заполнение сигнатур заголовка нулями, предположительно, было сделано с целью затруднения детектирования бэкдора в памяти устройства. Во-вторых, полезная нагрузка сама по себе не несет вредоносной функциональности, но служит загрузчиком и координатором дополнительных плагинов, получаемых от управляющего сервера. С помощью этих подключаемых плагинов бэкдор выполняет основные задачи. Таким образом, это семейство имеет модульную структуру, так же как и другие семейства бэкдоров, используемые Winnti, — упомянутые ранее ShadowPad и PlugX.

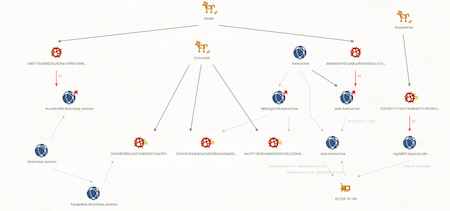

Анализ сетевой инфраструктуры Spyder выявил связь с другими атаками Winnti. В частности инфраструктура, используемая бэкдорами Crosswalk и ShadowPad, описанными в исследовании Positive Technologies, перекликается с некоторыми образцами Spyder. График ниже наглядно показывает выявленные пересечения.

Подробное техническое описание BackDoor.Spyder.1 находится в PDF-версии исследования и в вирусной библиотеке Dr.Web.

Заключение

Рассмотренный образец бэкдора для целевых атак BackDoor.Spyder.1 примечателен в первую очередь тем, что его код не исполняет прямых вредоносных функций. Его основные задачи — скрытое функционирование в зараженной системе и установление связи с управляющим сервером с последующим ожиданием команд операторов. При этом он имеет модульную структуру, что позволяет масштабировать его возможности, обеспечивая любую функциональность в зависимости от нужд атакующих. Наличие подключаемых плагинов роднит рассмотренный образец с ShadowPad и PlugX, что, вкупе с пересечениями сетевых инфраструктур, позволяет нам сделать вывод о его принадлежности к деятельности Winnti.

Индикаторы компрометации

Источник: DrWeb.ru