Как разводят на биткойны покупателей криптоферм | Блог Касперского

Рост курса криптовалют привел к повышению спроса на оборудование для майнинга, а ковидные ограничения — к падению предложения. В результате по всему миру из продажи в очередной раз исчезли мощные видеокарты и майнинг-фермы, очереди на новые поставки растянулись на месяцы, а киберпреступники, как это часто бывает, приспособились использовать кризис в своих целях.

Например, под видом продажи дефицитного оборудования мошенники выманивают у покупателей криптовалюту, используя популярный сервис Google и клон сайта производителя оборудования для майнинга. Об этой схеме мы сейчас и расскажем.

Как работает мошенничество с майнинговым оборудованием

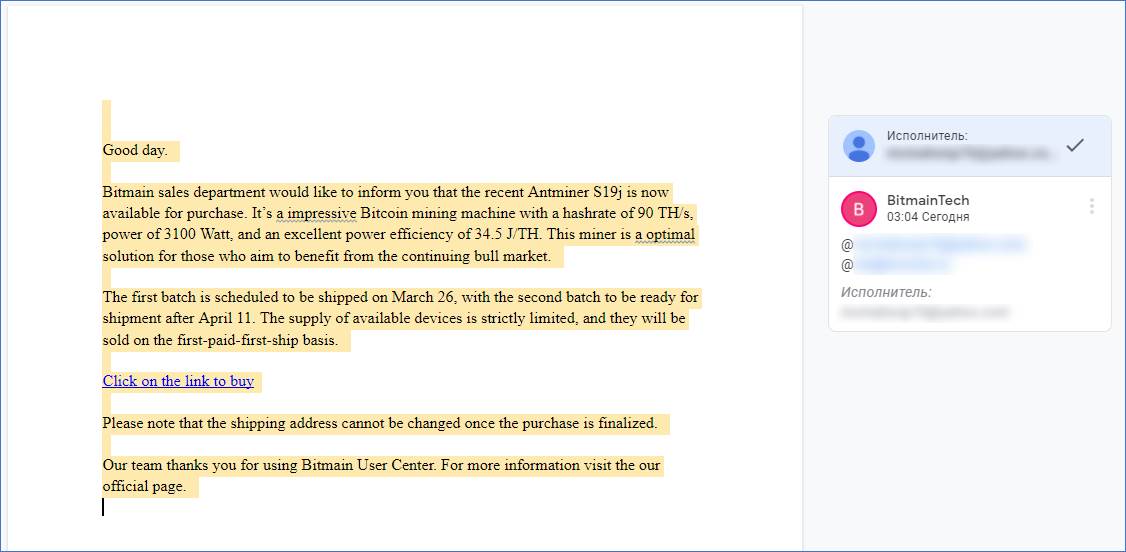

Выглядит все примерно так. Потенциальный криптодобытчик получает на почту письмо-уведомление о том, что его упомянул в Документе Google пользователь с никнеймом BitmainTech (это название китайского производителя ферм для майнинга).

Сервисы Google — Формы, Таблицы, Календарь, Фото и другие — мошенники давно и активно используют для фишинга и спам-рассылок. Эти платформы могут автоматически рассылать уведомления всем, с кем автор поделился файлом, записью календаря и так далее. Поскольку письма приходят не от самого автора, а от легитимных и популярных сервисов аж самого Google, они обычно легко проходят спам-фильтры.

Самому получателю тоже сложнее заподозрить неладное: в поле «от кого» будет значиться респектабельное @docs[.]google[.]com, имя пользователя отправитель может выбрать на свой вкус, а настоящий электронный адрес отправителя спрятан, так что даже абракадабра в нем не выдаст злоумышленников.

В письме-уведомлении сразу виден текст, которым мошенники надеются заманить жертву в сети. Он выглядит как объявление о старте продаж майнинг-фермы Antminer S19j. От имени отдела продаж Bitmain мошенники сообщают, что оборудование доступно для заказа, и торопят с оплатой: якобы количество товара ограничено, а отгружать его будут по системе «кто раньше заказал, тот раньше получит». Текст изобилует убедительными цифрами и терминами, так что вполне может вызвать доверие.

Псевдоотдел продаж Bitmain сообщает жертве, что модель Antminer S19j снова доступна для заказа, но почему-то делает это в Google Документах

В самом Google Документе — тот же самый текст, только с активной ссылкой. Если заинтересованный пользователь перейдет по ней, то через цепочку редиректов попадет на сайт bitmain[.]sa[.]com, копирующий дизайн официального bitmain[.]com (обратите внимание на отличия в адресе!). Проверка через WHOIS показывает, что домен подложного сайта зарегистрирован совсем недавно — в марте 2021 года.

Любопытно, что для большей достоверности преступники предусмотрели протокол HTTPS: он обеспечивает защиту данных от перехвата по пути от пользователя к сайту, но некоторые пользователи ассоциируют его с безопасностью сайта в целом. Конечно же, зря: HTTPS не гарантирует, что сайт настоящий, и никак не защищает данные пользователя от его владельцев. И если владельцы сайта — как в данном случае — мошенники, использование HTTPS жертве никак не поможет.

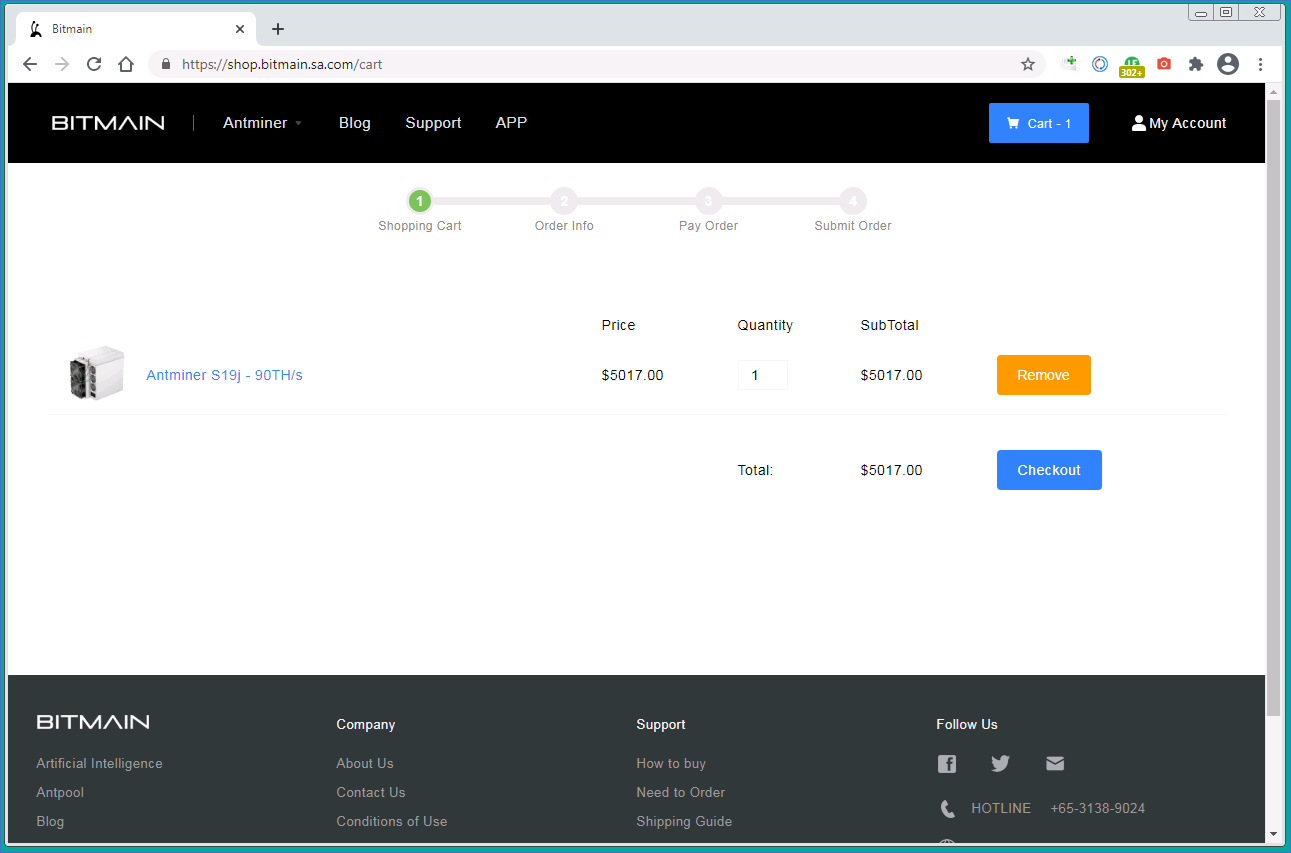

На настоящем сайте Bitmain на момент написания поста кнопка покупки была неактивна, потому что последнюю партию Antminer S19j уже разобрали, а новые поставки ожидались аж в октябре. Зато на фальшивом ресурсе положить ферму в корзину можно без каких-либо проблем. Кстати, еще одна убедительная деталь: цена на нее совпадает с официальной — $5017.

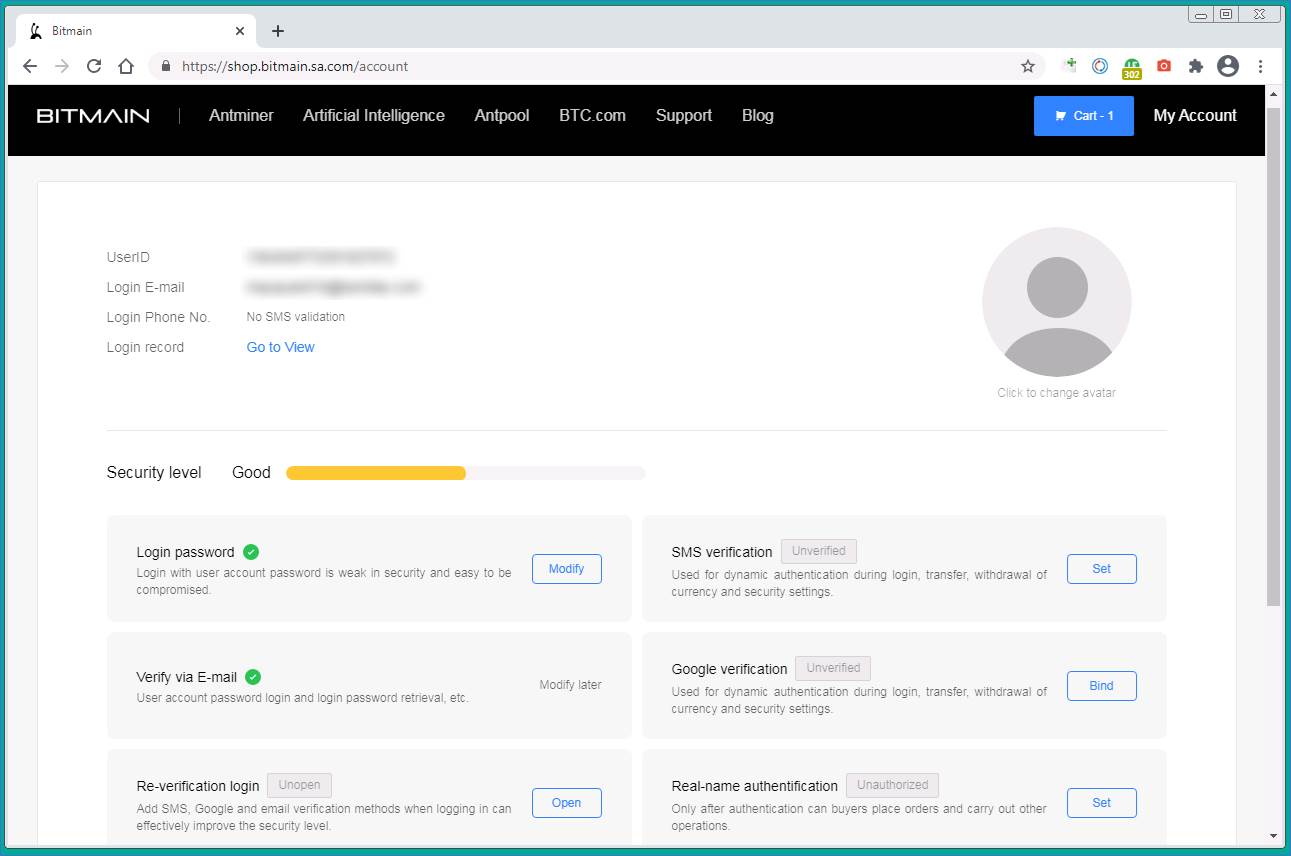

Чтобы продолжить оформление заказа, жертву просят войти в аккаунт на сайте или зарегистрироваться. После регистрации (естественно, на одноразовый ящик) мы так и не получили от ресурса письма для ее подтверждения. Тут возможны два варианта: либо злоумышленники предусмотрели этот этап для большей убедительности, либо они заодно собирают базу данных адресов и паролей, которые впоследствии могут быть использованы для взлома аккаунтов.

Как бы то ни было, система позволяет войти в аккаунт и продолжить оформление заказа. Процедура логина выглядит вполне правдоподобно.

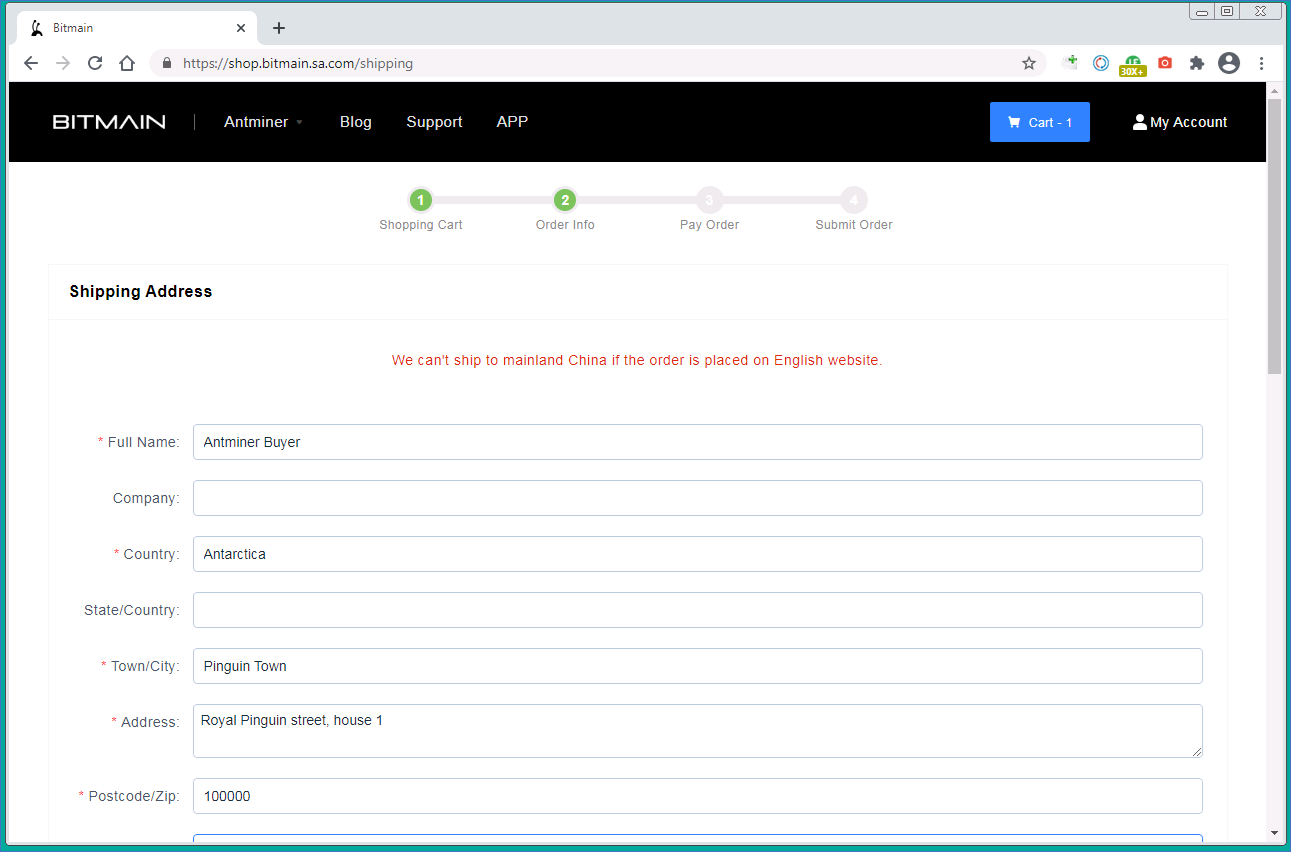

На следующем этапе «заказа» жертву просят указать адрес доставки. Возможно, эти данные мошенники тоже собирают для продажи.

Предупреждение о том, что производитель не может отправить товар в материковый Китай, если заказ размещен на англоязычном сайте

Затем жертва должна выбрать оператора доставки. Большинство гигантов майнинг-индустрии, в том числе Bitmain, расположены в Китае. Перевозка тяжелого и дорогостоящего оборудования оттуда стоит довольно недешево. Но киберпреступники просят за доставку всего около пяти долларов, независимо от пункта назначения и службы — UPS, DHL или FedEx.

Затем жертву просят выбрать способ оплаты, причем рассчитаться можно только криптовалютой, но с несколькими вариантами — помимо BTC мошенники также согласны на оплату в BCH, ETH и LTC.

Завершающий и самый важный этап — оплата заказа. Злоумышленники предлагают отправить платеж на криптокошелек и предупреждают, что транзакцию нужно осуществить в течение двух часов — в ином случае «заказ» отменят. Примечательно, что стоимость доставки, пусть и грошовую, мошенники забыли включить в общий счет.

После того как покупатель дефицитной фермы расстается с немалой суммой в криптовалюте, имитация легитимности заканчивается. В личном кабинете пользователя данных о заказе нет, кнопки не работают.

Как не стать жертвой мошенников

Чтобы избежать неприятностей, в первую очередь не теряйте бдительность и не поддавайтесь ажиотажу.

- Любые выгодные неожиданности подозрительны. Особенно настораживать должны ситуации, когда вас побуждают торопиться с оплатой. В этом смысле появление в продаже дефицитного товара ничем не отличается от внезапного выигрыша в лотерею. И особенно это подозрительно, если вы даже не покупали лотерейный билет.

- Получив предложение от известного бренда, самостоятельно найдите в поисковике официальный сайт и поищите там акцию или новость, которую продвигают в письме. Проверяйте URL в адресной строке, подмена сайта — частый прием в фишинговых схемах.

- Защититься от мошенников помогают продвинутые защитные продукты с защитой от фишинга и онлайн-мошенничества — например, Kaspersky Internet Security.

Источник: Kaspersky-security.ru